Zondagochtend 30/01/21 Amerikaanse tijd – namiddag bij ons – , het domein spamcop.net heeft zijn vervaldatum bereikt en werd door Cisco – de eigenaar van het domein – niet tijdig vernieuwd bij hun domeinnaam registrar Enom. Het gevolg hiervan was dat inkomende mail op gigantisch veel mail servers plots gedropt werd omdat deze gemarkeerd werd als ‘SPAM’.

Anti-Spam mechanismen

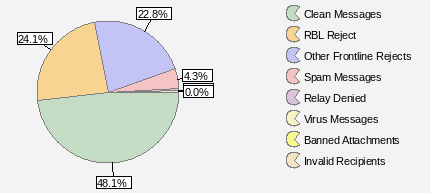

Wanneer een mailserver e-mails ontvangt is meer dan 50% van alle inkomende berichten SPAM, mail die je als ontvanger liever niet in je mailbox wenst te ontvangen.

Mailservers gebruiken

Ook controle op RBLs zijn een gekende manier om te controleren of een bericht al dan niet spam is, we mogen wel stellen dat RBLs veelvuldig gebruikt worden. Het is hier waar het foutliep.

Wat is een RBL en hoe gebruiken mailservers die?

RBL is de afkorting van Realtime Blackhole List. Een RBL lijst bevat een lijst met ip adressen van computers of servers die recent zijn gebruikt voor het versturen van spam berichten. Wanneer je spam berichten ontvangt en deze aanmeld bij zo’n RBL lijst dan is de kans reëel dat het ip adres van de verzender van dat bericht zal opgenomen worden in die RBL lijst. Maakt de ontvangende mailserver gebruik van deze RBL dan zal de volgende email die komt van dit IP adres gemarkeerd worden als zijnde SPAM.

Welke actie een server neemt op het ontvangen van een SPAM bericht is ook weer helemaal de keuze van de server beheerder. (weggooien, taggen als JUNK,…)

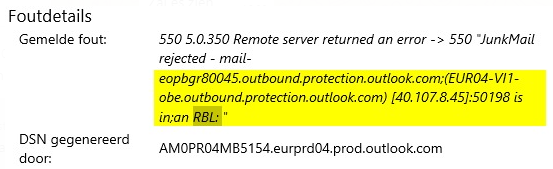

Wanneer een mailserver geconfigureerd is om gebruik te maken van een RBL dan zal bij elk inkomend bericht de RBL afgetoetst worden om te controleren of dit ip adres is opgenomen in de RBL of niet, in het geval van Spamcop gebeurt dit door een aanvraag te doen naar het domein bl.spamcop.net voorafgegaan door het ip adres in omgekeerde volgorde.

nslookup 30.16.59.185.bl.spamcop.net

Met bovenstaand commando controleren we of ons ip adres 185.59.16.30 opgenomen is op de Spamcop RBL, krijgen we geen feedback terug dan weten we dat het ip adres niet is opgenomen, krijgen we wel iets terug dan is het ip adres opgenomen in de RBL en is de afzender gekend als een bron van spam en moet de mailserver het bericht behandelen als een spam bericht.

Hoe kon het dan zo fout lopen?

Wanneer een domein vervalt wordt het domein bevroren zodat het onbruikbaar zal worden op het Internet, het zal met andere woorden niet meer resolven op DNS aanvragen. Het domein spamcop.net werd echter na vervaldag omgeleid naar een Sedo landingspagina dit werd gedaan door middel van een wildcard redirect voor *.spamcop.net, deze omleiding werd ingezet door de registrar van het domein Enom.

Wanneer een mailserver dus een RBL check van een inkomende mail wilde doen kwam hij telkens op deze landingspagina terecht. Hierdoor kreeg de test feedback terug (een landingspagina) en werd de verzendende server onterecht als spam gemarkeerd.

Hierdoor werd onterecht gigantisch veel mail niet (of niet correct) afgeleverd.

Cisco heeft in de loop van de namiddag bij ons het domein opnieuw geactiveerd, het heeft uiteindelijk nog enkele uren in beslag genomen voordat de nameservers wereldwijd hiervan terug op de hoogte waren en de juiste DNS records terug hadden en de dienst terug volledig operationeel was.

Hoe heeft Xenius hierop gereageerd?

Vanaf het moment we meldingen binnen kregen van verschillende klanten met betrekking tot mail problematiek wisten we meteen dat er iets anders aan de hand was. De Spamcop RBL controles zijn op al onze servers uitgeschakeld geweest.

Later deze week zullen we deze RBL terug activeren nadat we 100% weten dat de problemen verholpen zijn en de domeinen terug wereldwijd correct resolven.